セキュリティ系エンジニアのめるり名人です。

世界中で猛威を振るっているマルウェアEmotet(エモテット)。

JPCERT/CCによると、日本国内でのEmotetの感染状況としては、1月27日時点で約900のIPアドレスからEmotetに関連する通信が確認できたとされております。

2月中旬時点でも約500のIPアドレスから通信が確認されており、数字としては減少傾向ではあるものの依然としてEmotetの脅威は消えておらず、予断を許さない状況が続いております。

そんな中、オランダ警察がEmotetに感染している端末に向けて、3月25日正午にEmotetを一斉削除する計画を進めていることを表明しました。

この記事では、

なぜ感染端末を特定して一斉削除することができるのか?

3月25日を待つまでの措置として何ができるのか?

について分かりやすく解説していきたいと思います。

マルウェアEmotet(エモテット)とは?

Emotetは外部からのウイルスメールによって感染するマルウェアの一種です。

Office形式(WordやExcel)の添付ファイルを用いる手法が主流となっています。

昨今ではパスワード付ZIPファイルで暗号化することで、セキュリティチェックをすり抜ける工夫が施されており、感染拡大の防止が難しいマルウェアの一種です。

また、攻撃者は受信者に少しでも多くウイルスメールを開かせるよう、新型コロナウイルスなどのイベントに便乗してメール内容を変更していることが特徴です。

詳細はEmotetに関しては過去の記事でも紹介しておりますので、合わせて読んでみてください。

https://meruri.net/2020/09/15/virus-emotet/

Emotetの一斉削除計画とは?

オランダ警察は、Emotetの主要なC&Cサーバ3台のうちオランダに設置されている2台のC&Cサーバのアクセス権を取得したことを発表しました。

そしてオランダ警察は、世界中のEmotetに感染している端末向けに、3月25日正午にEmotetを一斉削除するアップデートを仕掛けました。

C&Cサーバとはコマンドアンドコントロールサーバのことで、遠隔操作でマルウェアに感染した端末に様々な指令を送る役割を担っています。

通常、攻撃者はC&Cサーバから感染端末に悪意のある指令を送ることで、個人情報の搾取など組織・個人に様々な不利益をもたらします。

攻撃者の代わりにオランダ警察がEmotetのC&Cサーバを操作することが可能になったことで、Emotetそのものを一斉削除する指令を出すことができるのです。

Binary Defense社のRandy Pargman氏は、「オランダ警察がプレスリリースで説明した技術的作戦が説明どおりに機能すれば、Emotetは事実上消滅するだろう」との見解を述べています。

しかしオランダ警察によるEmotetを一斉削除する指令が必ずしも成功するとは限らないこと、3月25日まで日にちが空くことから、以下の通り、Emotetへの感染状況をあなた自身でチェックすることをおススメします。

Emotet感染確認ツールEmocheckとは?

EmocheckはJPCERT/CCがGitHub上で提供している、Emotetの感染有無を確認ツールです。

以下URLから誰でも無料でダウンロードすることができ、簡易的な操作でEmotetへの感染状況を確認することができます。

https://github.com/JPCERTCC/EmoCheck/releases

ご自身のPCに応じて、以下をダウンロードします。

・64ビットOSの場合:emocheck_v2.0_x64.exe

・32ビットOSの場合:emocheck_v2.0_x86.exe

どちらを選択するか不明な場合は、Windowsボタンを右クリックしてシステムを開きます。

システムの種類に「64 ビット オペレーティング システム」とある場合、64ビットOSであるため、emocheck_v2.0_x64.exeをダウンロードします。

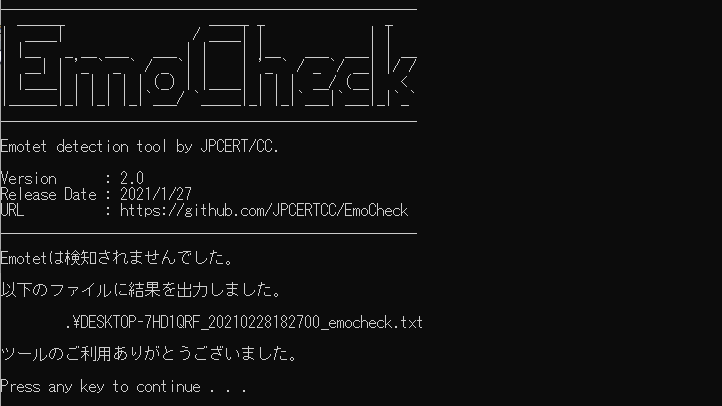

ツールを実行してみます。

私の端末ではEmotetは検知されませんでした。

万が一感染している場合は、JPCERT/CCによる対処法についても案内が出るようです。

早速ご自身の端末で感染状況をチェックしてみましょう。

社内SE・情報シス部門の方向け:ファイルの破損確認をしよう

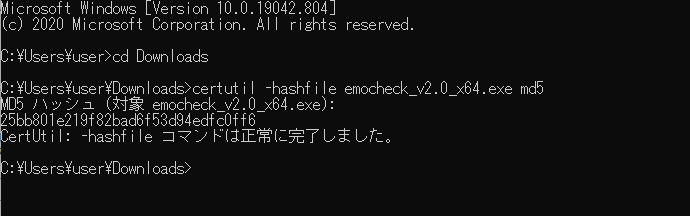

ダウンロードしたEmotet感染確認ツールのファイルが破損していないか、ハッシュ値を用いてチェックすることができます。

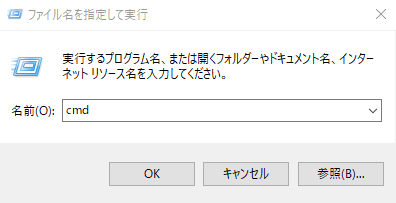

Windowsボタンを右クリックし、ファイル名を指定して実行、cmdと入力し、コマンドプロンプトを起動します。

cdコマンドでチェックツールをダウンロードしたディレクトリに移動し、certutilコマンドを実行します。

実行結果によって得られたMD5のハッシュ値「25bb801e219f82bad6f53d94edfc0ff6」は、JPCERT/CCのGitHubに公開されているハッシュ値と同じであることから、ダウンロードしたファイルが破損していないことが確認できました。

日々の業務でパッチ適用などの運用作業を行うことがある場合、適用前にファイルの破損を確認することは基本動作となるため心がけるようにしましょう。

まとめ

本記事で重要なポイントは以下の通りです。

- Emotet(エモテット)撲滅のため、3月25日にオランダ警察による一斉削除計画が実行される

- Emotet一斉削除計画が実行される前にEmocheckによる自己点検をしよう